Cloudflare à récemment publié son rapport sur les menaces DDoS pour le T1 2024. Celui-ci révèle une augmentation significative des attaques. Il atteint 4.5 millions, soit une hausse de 50% par rapport au T1 2023.

Les attaques utilisant le vecteur DNS ont augmenté de 80%, représentant désormais la méthode d'attaque la plus courante.

La Suède à subi une augmentation de 466% des attaques après son adhésion à l'OTAN.

L'attaque la plus puissante enregistrée à atteint 2Tbps, contre 1.44Tbps pour la précédente (T1 2023).

Analyse et recommandations

L'augmentation des attaques DDoS au T1 2024 souligne l'évolution rapide et la sophistication croissante des cybermenaces. Les attaques basées sur le DNS, en particulier, ont montré une explosion significative, ce qui met en évidence la nécessité pour les entreprises de renforcer leurs mesures de sécurité DNS. La diversification des vecteurs d'attaque, avec une prévalence des botnets Mirai, indique également que les attaquants adaptent constamment leurs méthodes pour contourner les défenses existantes.

L'exemple de la Suède illustre comment les événements géopolitiques peuvent déclencher des vagues d'attaques DDoS. Suite à son adhésion à l'OTAN, la Suède a vu un bond de 466% des attaques, un schéma similaire à celui observé en Finlande en 2023. Cela démontre que les entreprises et les gouvernements doivent être particulièrement vigilants pendant les périodes de changements politiques ou économiques majeurs.

L'attaque de 2 Tbps sur un fournisseur asiatique montre que les capacités des attaquants augmentent, rendant les attaques DDoS plus destructrices. Ces attaques massives nécessitent des solutions de défense robustes et évolutives pour minimiser l'impact sur les services en ligne.

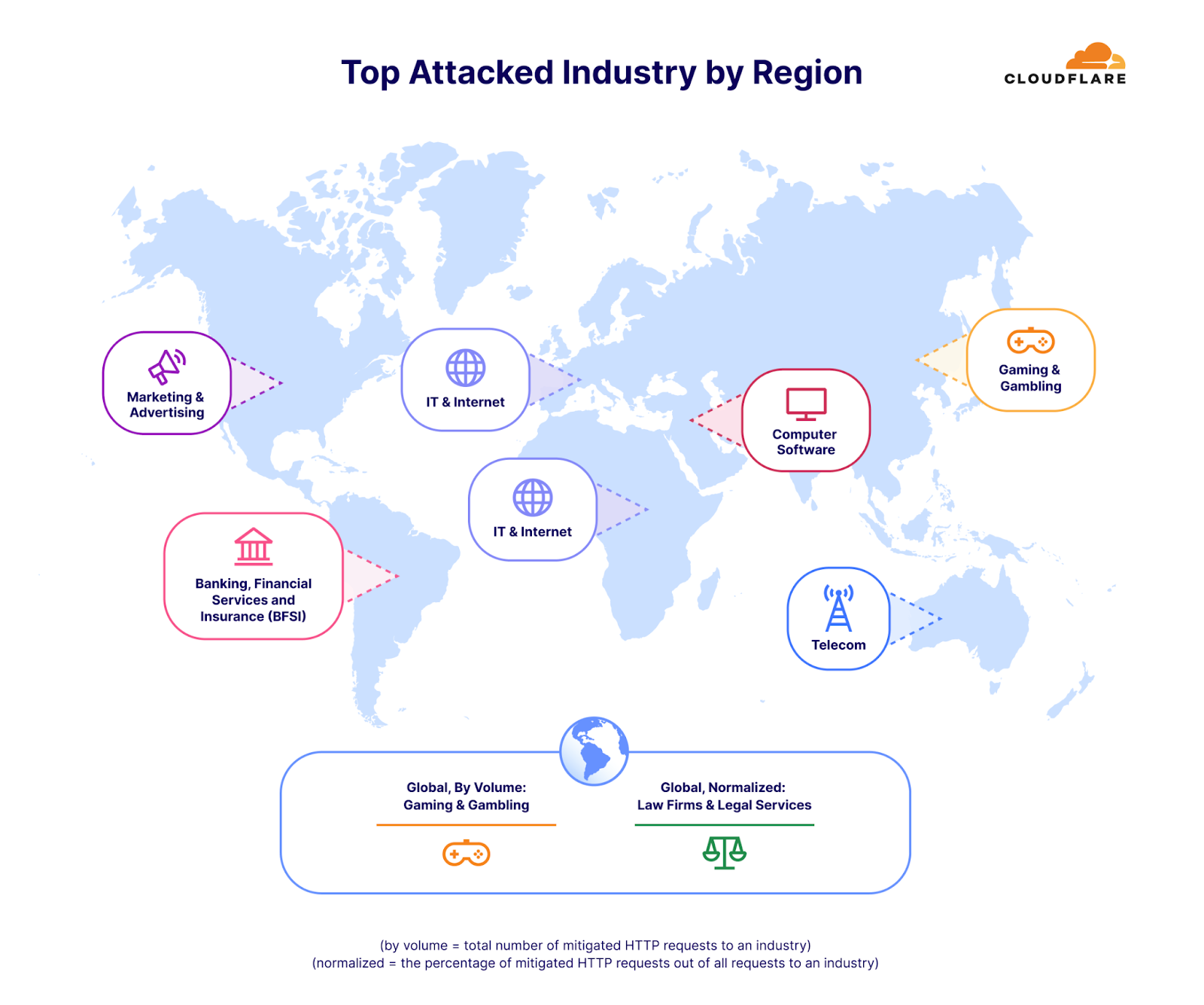

Principaux secteurs visés

Le secteur des télécommunications est en première ligne, étant donné son rôle crucial dans la connectivité et les communications. Les cyberattaques dans ce domaine peuvent gravement perturber les services téléphoniques, Internet et de données, affectant ainsi un large éventail d'utilisateurs, tant professionnels que particuliers. Cette vulnérabilité est exploitée par les attaquants pour maximiser l'impact de leurs actions.

Le secteur des services financiers est également fortement visé, en raison des transactions monétaires qui représentent une cible lucrative pour les cybercriminels. Les institutions financières subissent des interruptions des services bancaires en ligne et des retards dans les transactions, ce qui peut entraîner des pertes financières directes et une érosion de la confiance des clients. Les attaques dans ce secteur sont souvent motivées par l’appât du gain, cherchant à voler des données sensibles ou à provoquer des perturbations majeures.

Le secteur de l'hébergement web et des services en ligne n'est pas en reste. l'attaque de 2 Tbps ayant visé un fournisseur d'hébergement asiatique. Ces attaques peuvent rendre indisponibles des services web critiques, impactant les opérations de milliers d’entreprises et de sites web dépendant de ces infrastructures.

Enfin, les institutions gouvernementales et les infrastructures critiques sont des cibles fréquentes, surtout dans le contexte géopolitique actuel. On repense à l'exemple de la Suède ci-dessus.

Une vigilance accrue sera nécessaire pour les Jeux Olympiques de Paris 2024. Ils sont en effet attendus comme une cible majeure pour les cyberattaques en raison de leur visibilité mondiale et des tensions géopolitiques actuelles, notamment avec la Russie et d'autres acteurs étatiques et non-étatiques.

La répartition géographique des attaques varie considérablement, avec des cibles principales qui diffèrent selon les régions. En effet, les types d'attaques et les secteurs visés ne sont pas uniformes à travers le monde. Par exemple, certains pays peuvent être plus susceptibles de subir des attaques DDoS sur leurs infrastructures gouvernementales ou financières en raison de tensions géopolitiques spécifiques, tandis que d'autres régions peuvent voir une concentration d'attaques sur leurs services de télécommunications ou d'hébergement en ligne en raison de leur dépendance accrue à ces technologies.

Mesures de protections contre les attaques DDoS

1. Utilisation de Solutions de Mitigation DDoS

- Services de Protection DDoS : Les entreprises peuvent souscrire à des services spécialisés qui offrent une protection contre les attaques DDoS. Ces services, tels que ceux proposés par Cloudflare, Akamai, et Arbor Networks, sont conçus pour détecter et atténuer les attaques avant qu'elles n'atteignent les infrastructures de l'entreprise.

- Scrubbing Centers : Ces centres redirigent le trafic de l'entreprise vers des infrastructures capables de filtrer le trafic malveillant et de ne laisser passer que le trafic légitime.

2. Implémentation de Politiques de Sécurité Réseaux

- Firewalls et Systèmes de Détection d'Intrusion (IDS) : L'utilisation de firewalls et de systèmes de détection d'intrusion peut aider à identifier et à bloquer le trafic suspect avant qu'il n'endommage les systèmes internes.

- Configuration de Taux de Limitation (Rate Limiting) : Limiter le nombre de requêtes qu'un serveur peut recevoir d'une même adresse IP dans un certain laps de temps peut empêcher des tentatives d'attaque volumétriques.

3. Redondance et Répartition de la Charge

- Utilisation de Réseaux de Diffusion de Contenu (CDN) : Les CDN, comme ceux offerts par Akamai ou Amazon CloudFront, dispersent le trafic sur plusieurs serveurs, ce qui peut aider à absorber les pics de trafic malveillant.

- Architecture Multi-Cloud : Héberger les services sur plusieurs fournisseurs de cloud peut aider à équilibrer la charge et à réduire les points de défaillance uniques.

4. Surveillance et Réponse en Temps Réel

- Outils de Surveillance de Réseau : Utiliser des outils de surveillance comme Zabbix, Nagios ou SolarWinds pour surveiller le trafic réseau en temps réel et détecter les anomalies.

- Équipes de Réponse aux Incidents : Former et maintenir une équipe dédiée à la réponse aux incidents qui peut agir rapidement en cas d'attaque DDoS.

5. Plans de Continuité des Activités et de Reprise après Sinistre

- Plan de Continuité des Activités (PCA) : Avoir un plan en place pour maintenir les opérations critiques en cours de perturbation.

- Reprise après Sinistre : Disposer d'un plan de reprise après sinistre pour restaurer les services rapidement après une attaque.

6. Formation et Sensibilisation

- Formation des Employés : Sensibiliser et former les salariés aux bonnes pratiques de cybersécurité, y compris la reconnaissance des signes d'une attaque DDoS.

- Simulations d'Attaques : Réaliser régulièrement des exercices et des simulations pour tester la résilience des systèmes et la réactivité des équipes en cas d'attaque.

Sources